Überall dort, wo es um Sicherheit und den Schutz von Systemen geht, wird gerne ein Aphorismus zitiert: ›Think like a burglar.‹ Die Motivation für dieses Kapitels leitet sich daraus ab.

Eine der grundlegenden Die Idee, dass es genügt, Systeme gut, fehlerfrei und wohldurchdacht zu implementieren, wird durch so eine Sichtweise in Frage gestellt.

- Quellen & weitere Links

- How to Protect Yourself by Thinking Like a Criminal

Das findet sich dann auch in einem späteren Artikel auch entsprechend formuliert: ›How to think like a hacker‹ als ein wesentliches Prinzip, das hilft, Security-Probleme zu antizipieren und damit zu vermeiden.

- Quellen & weitere Links

- Dark Reading: How to Think Like a Hacker

Der Artikel ›Mental Models & Security: Thinking like a Hacker‹ beschreibt sieben ›Mental Models‹, die ›Criminal thinker‹ als Ansatzpunkt für das Eindringen in Systeme verwenden - und die umgekehrt als Strategien zur Verteidigung eingesetzt werden können: ›inversion, confirmation bias, circle of competence, occams razor, second-order thinking, thought experiments & probabilistic thinking‹.

Vor allem aber wird in diesem Artikel ein Grundprinzip dieses Kapitels sichtbar: Technologien werden viel zu oft NUR unter der Annahme verwirklicht, dass sie im Normalfall ja eh funktionieren. Der Möglichkeit, dass sie versagen können, wird zuwenig Achtung geschenkt, genausowenig wie der Frage, was dann passieren soll. Das ist ganz grundlegend immer ein Fehler, insbesondere in der Cybersecurity ist das aber so etwas wie das Kernversagen.

- Quellen & weitere Links

- Dark Readings: Mental Models & Security: Thinking Like a Hacker

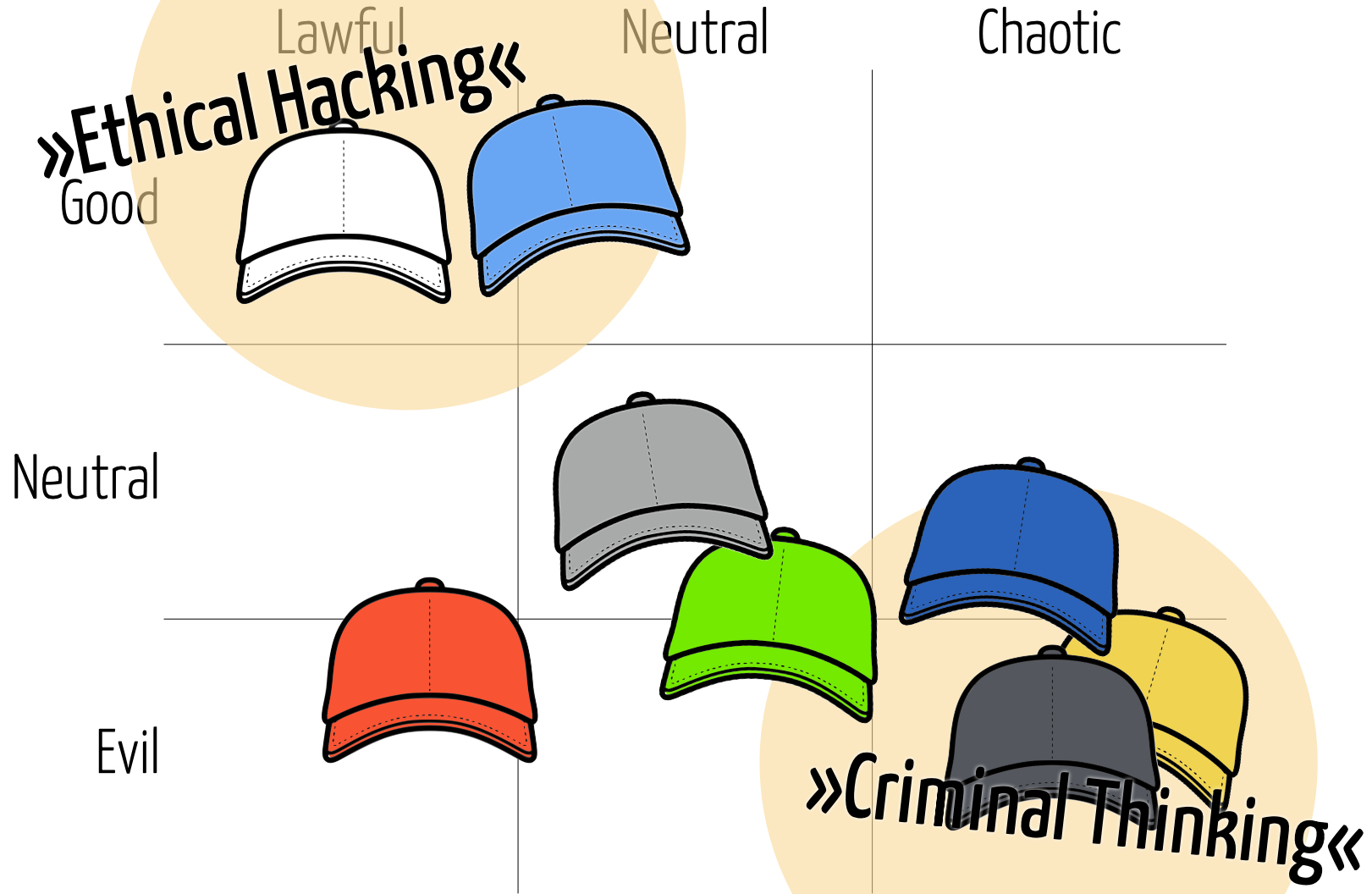

Für unterschiedliche Herangehensweisen von Hacker_innen hat sich in der kurzen Geschichte der Informatik die Konvention herausgebildet, sie nach der Farbe imaginärer Hüte zu kategorisieren.

Für eine genaue Bedeutung der Farben siehe nebenstehende Artikel; wir können hier festhalten, dass Criminal Thinking im wesentlichen von Black Hat Hacker_innen betrieben wird; die hier dunkelblau dargestellten für ›Revenge‹ Hacker_innen sind eine relativ unbedeutende Gruppe, ich würde sie definitiv zu Criminal Thinking zählen; die gelben Hüte für Social Media Hacker_innen sind eine neu eingeführte und mmn. überflüssige Ergänzung für Black Hats.

…und falls sie sich an dieser Stelle fragen, ob ›Hacker‹ wirklich als ›Hacker_in‹ geschrieben werden muss, dann schlagen Sie mal die folgenden Namen nach: Susan Headley, Ying Cracke, Kristina Vladimirovna Svechinskaya, Gigabyte, Adeanna Cooke.

- Quellen & weitere Links

- 6 Hacker Hat Colours Explained

- Yellow Hat Hacker

Ein Beispiel: Skimmer. Im Grunde sind Bankomat-Systeme öffentliche Safes. Es ist wirklich schwierig, einen Bankomat zu ›knacken‹, dazu muss zu rabiaten Mitteln gegriffen werden (was manchmal auch passiert – siehe nebenstehenden Artikel).

Es ist vergleichsweise einfach, an die Daten der Bankomat-Kund_innen heranzukommen, indem die interaktionsgeräte - Tastatur und Kartenleser - um eigene Lesegeräte ›ergänzt‹ werden.

Interessantes Detail am Rande: wir müssen den PIN nicht per Touchscreen, sondern über eine eigene Tastatur eingeben, um zu verhindern, dass er per Software (oder durch die Fettspuren auf dem Touchscreen) abgegriffen werden kann. Die Authentifikation des Vorgangs erfolgt hier direkt auf der Karte, ohne dass der PIN irgendwo gespeichert wird. Weil es eine eigene Tastatur ist, wird aber die hier gezeigte Manipulation möglich – auf einem Touchscreen wäre das nicht ohne weiteres machbar!

- Quellen & weitere Links

- Sechs Festnahmen nach Bankomat-Sprengung

- Credit card fraud

Wenn wir gerade von 10er-Tastaturen reden: die können auch ganz ohne Skimmer ein Sicherheitsrisiko darstellen. In den beiden hier gezeigten Beispielen ist der PIN recht klar kompromittiert; im rechten Bild ist er sogar nahezu zweifelsfrei ablesbar (Raucher-Finger…)

Ein recht bekanntes Bespiel für einen Skimmer zeigt dieses Video, das von Ben Tedesco hochgeladen wurde. Er hat am Stephansplatz in Wien einen Skimmer an einem Bankomaten gefunden.

- Quellen & weitere Links

- Finding an ATM Skimmer in Vienna

Interessanterweise hat er den zweiten Teil des Skimming-Devices, eine versteckte Kamera (o.ä.) über der Zehnertastatur übersehen. Damit können von diesem System sowohl Kartendaten als auch der PIN erfasst werden - die Angreifer_innen haben hier gründlich gearbeitet!

Einen noch wesentlich frecheren Hack ist im hier verlinkten Video zu sehen, quasi der potemkinsche Bankomat.

- Quellen & weitere Links

- A whole new level of ATM skimming

- ATM fraud in Brazil

- Gas Pump Skimmers

In einem im Wechsenspiel zwischen Criminal Thinking und Security typischen Muster werden immer wieder neue Sicherheitsmaßnahmen eingeführt (Beispiel: Chip statt Magnetstreifen), die bestimmte Formen des Angriffs unmöglich machen; es dauert dann immer ein wenig, bis Angriffe auch auf so abgesicherte Infrastruktur möglich wird – vlg. den hier verlinkten Artikel von Brian Krebs.

Ähnlich: Kreditkarten-Terminals, bei denen man die Karte hineinstecken muss, waren eine Zeit lang im Fokus solcher Angriffe, kontaktloses Zahlen ist wiederrum besser gesichert – bis eben auch dort eigene Angriffe entwickelt und verbreitet werden: siehe verlinkten ›Hacker News‹-Artikel.

Hinweis am Rande: wenn Sie so etwas bemerken, sollten Sie das keinesfalls selbst entfernen; es kann gut sein, dass diejenigen, die das installiert haben, in der Nähe sind und recht allergisch darauf reagieren. Vor allem, wenn Sie alleine sind, ist die richtige Reaktion, die Polizei zu verständigen.

- Quellen & weitere Links

- Say Hello to Crazy Thin ‘Deep Insert’ ATM Skimmers – Krebs on Security

- New Android Malware NGate Steals NFC Data to Clone Contactless Payment Cards

- See what a card skimmer looks like inside a convenience store

- Card Skimmer Removed From Oakland Gas Station

- Credit Card Skimmer Inside Gas Station

- Finding a Scamming Card Shimmer in 7-11 Store

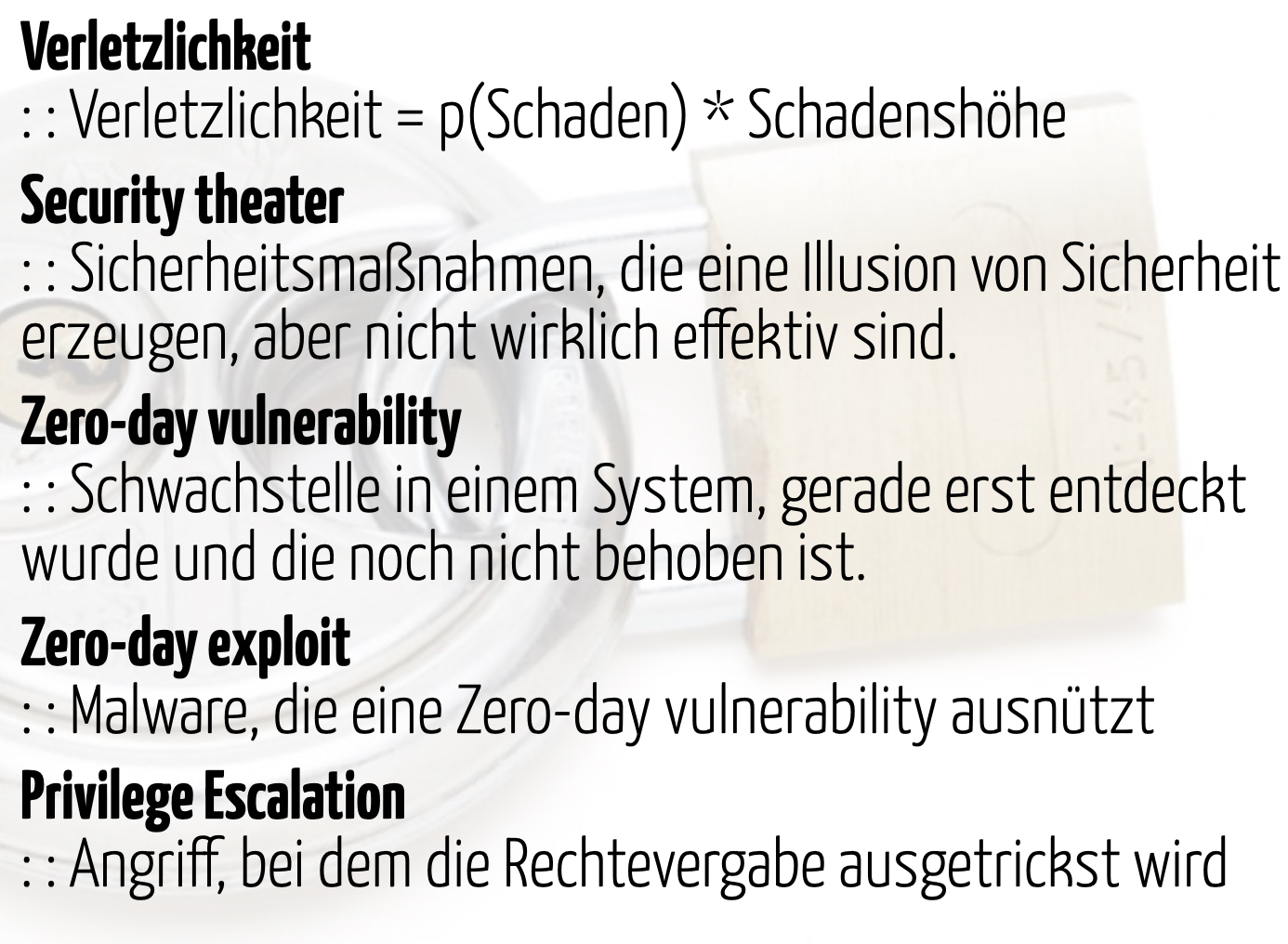

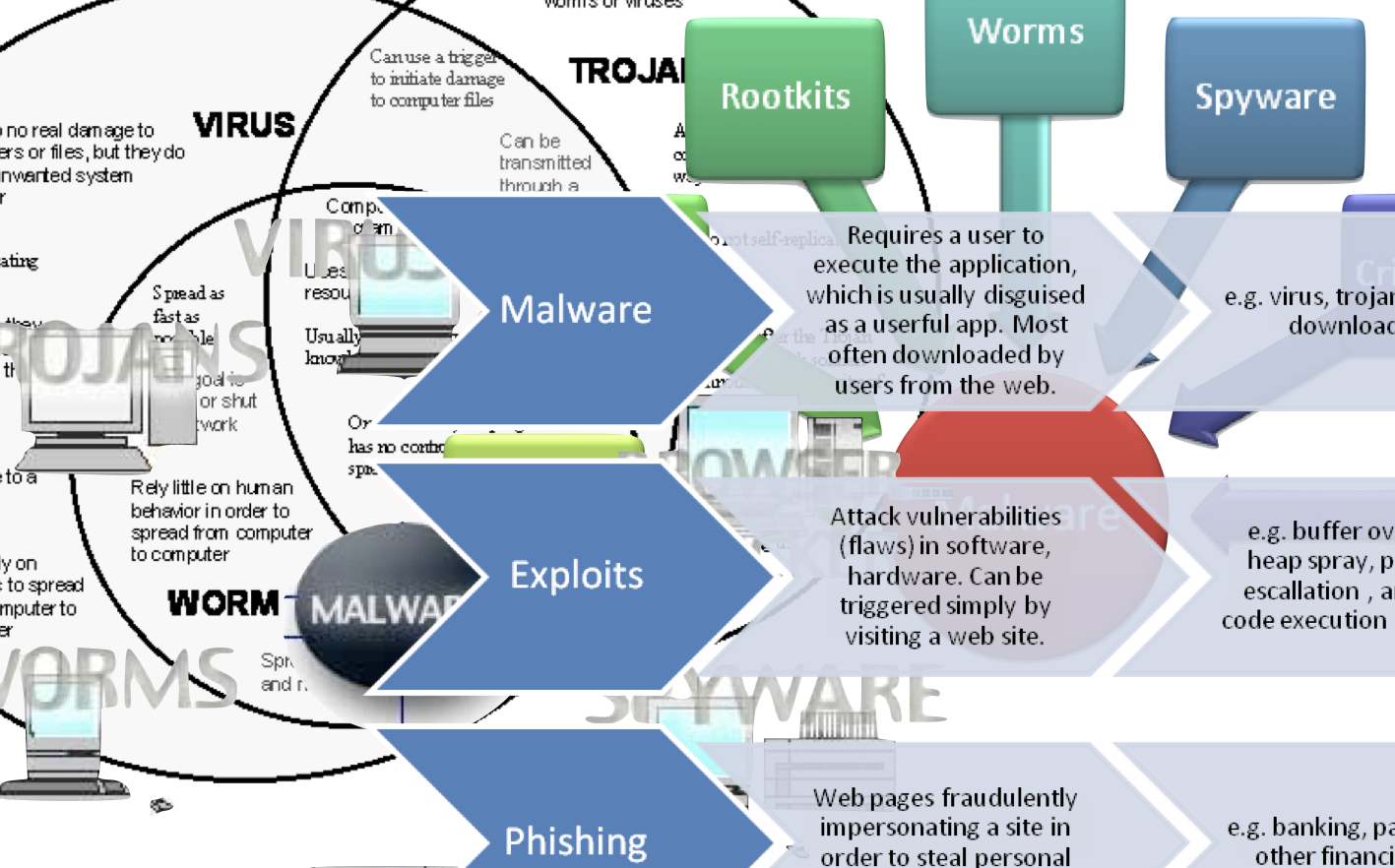

Das sind einige Begriffe, um im Bereich Cybersecurity/Criminal thinking zu einer gemeinsamen Sprache zu finden.

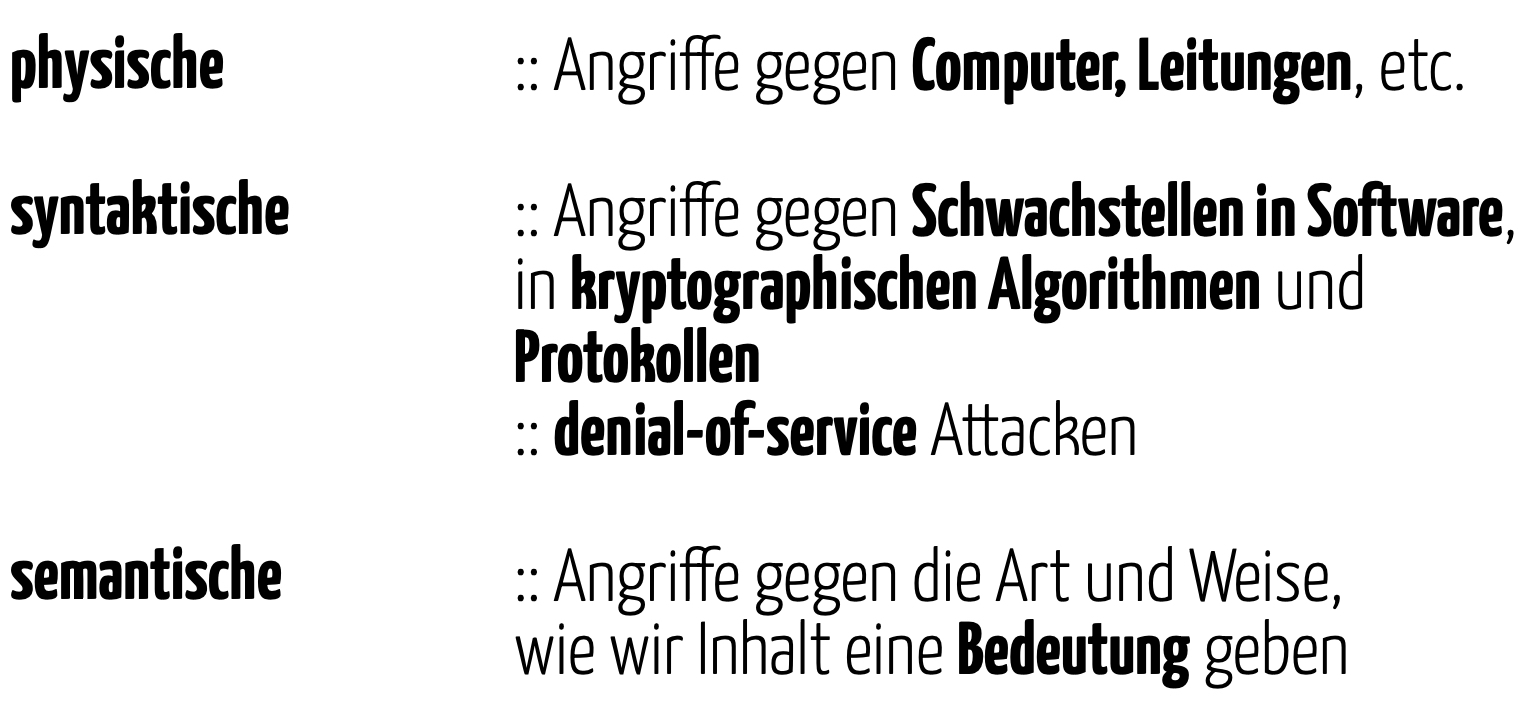

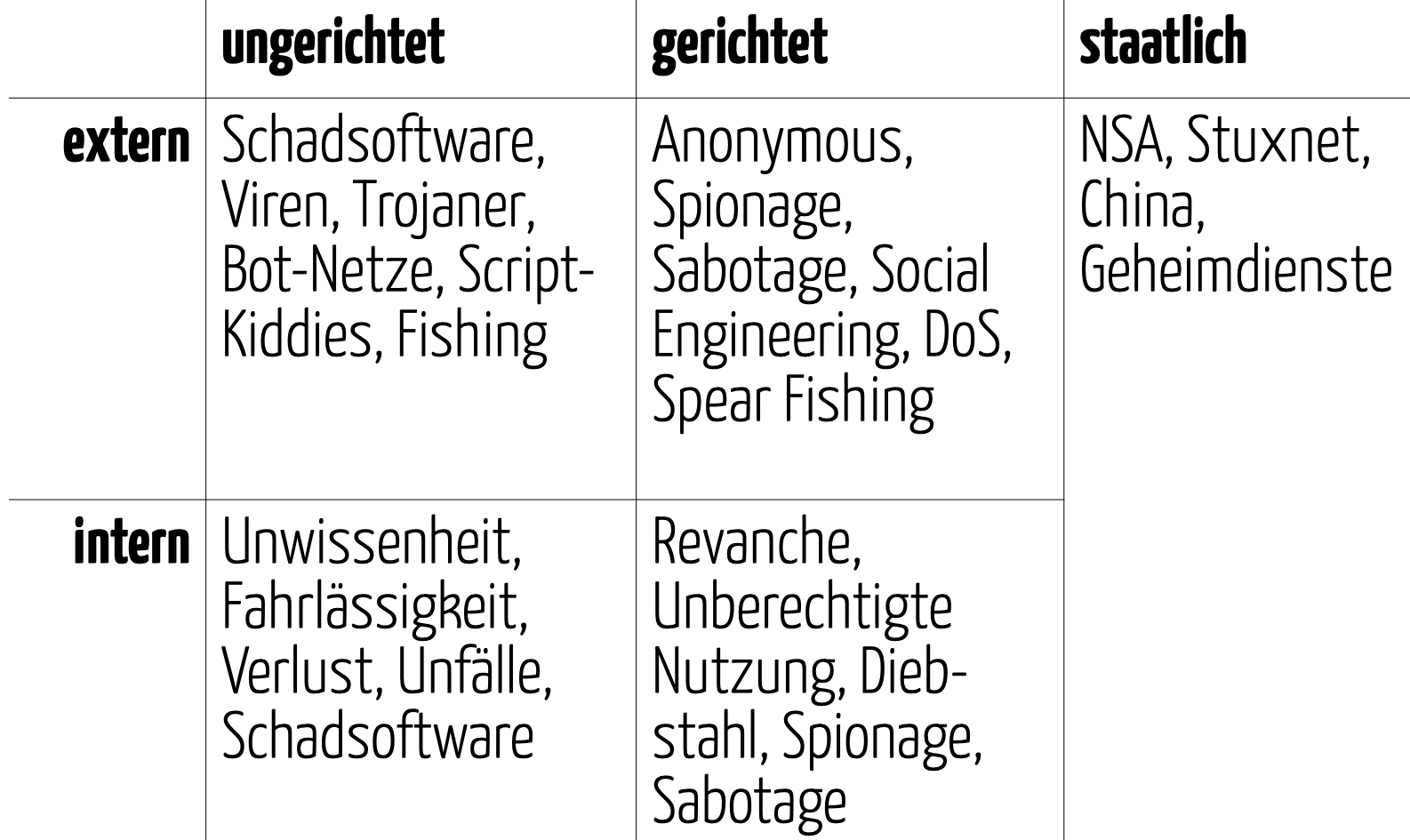

Es gibt unterschiedliche Arten von Attacken, die auch unterschiedliche Gegenstrategien und Reaktionen erfordern.

Ein Beispiel für eine Attacke, die sowohl physisch wie auch syntaktisch ist:

In einigen Kreditkartenlesern großer Lebensmitteldiscounter wurden kleine Zusatzplatinen entdeckt, die Kreditkartendaten sammeln und einmal am Tag per Mobilfunk an eine Nummer im pakistanischen Lahore senden.

Angeblich ist man den Betrügern nur deshalb auf die Schliche gekommen, weil ein Wachmann in einem der Lebensmittelgeschäfte verdächtige Störgeräusche auf seinem Handy vernommen hatte und daraufhin die Polizei alarmierte.

- Quellen & weitere Links

- Manipulierte Kreditkartenleser funken Daten nach Pakistan

Eine weitere Einteilung kann nach unterschiedlichen Dimensionen der Angriffsquelle erfolgen, wodurch wiederum andere Aspekte sichtbar werden.

Interessant an dieser Stelle zu erwähnen, dass momentan scheinbar überlegt wird, einen (mehr oder weniger) aktuellen (vermutlich) staatlich organisierten Angriff (der SolarWind-Hack) vor allem diplomatisch zu bekämpfen, weil es keine brauchbare technische Lösung gibt.

- Quellen & weitere Links

- Cyberattacke auf SolarWinds

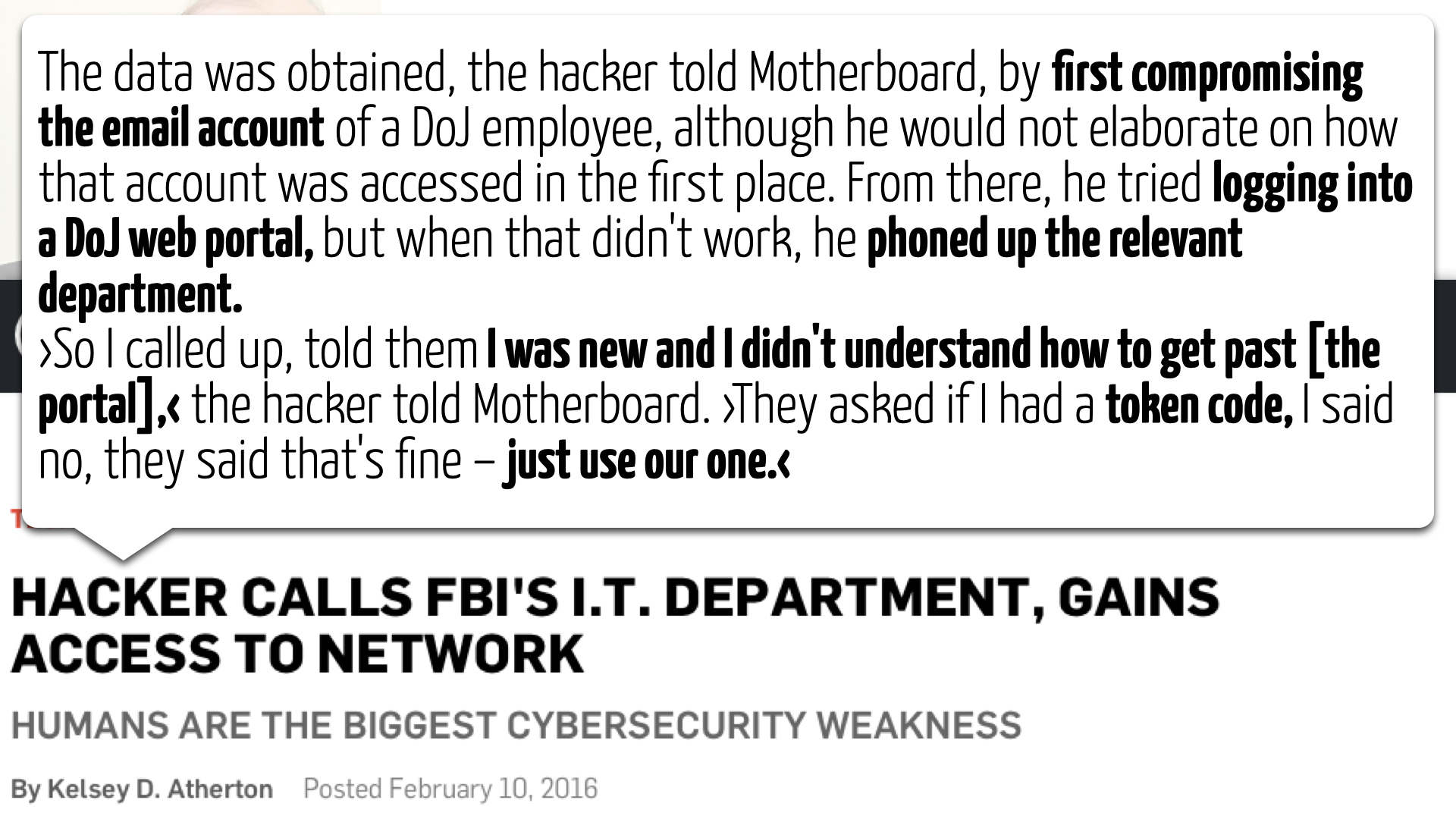

Schliesslich eine Gruppe von Angriffen, die oft übersehen wird: Angriffe auf Menschen, oder, wie Bruce Schneier sagt: ›Amateurs tend to attack machines, whereas professionals target people.‹

- Quellen & weitere Links

- Crypto-gram: October 15, 2000 - Schneier on Security

- Quellen & weitere Links

- Hacker Calls FBI’s I.T. Department, Gains Access To Network

Social Engineering ist ein Begriff dafür, wenn Menschen manipuliert werden und dadurch zur Schwachstelle in komplexen Sicherheitssystemen werden.

Bei Social Engineering muss die angegriffene Person nicht einmal direkt involviert sein. Informationen werden oft durch Eindringen in die Privat- oder Berufssphäre erlangt. In Filmen und Serien ist das inzwischen ein Stereotyp geworden: Das Password/der Sperrcode sind Name oder Geburtsjahr einer geliebten Person.

Social Engineering ist aber auch viel mehr: Menschen dazu zu bringen, ein Sicherheitssystem auszuhebeln. Zur richtigen Zeit an einer versperrten Tür zu sein, wenn jemand anderer sie gerade aufsperrt, kann dabei schon genug sein, um unauthorisierten Zugang zu bekommen. Oft hilft auch ›ich habe meinen Schlüssel gerade vergessen, würden Sie mir diese Tür aufsperren?‹.

Entsprechend gehören solche Strategien zum Starter-Werkzeugkasten von Hacker_innen, aber auch von Penetration Tester_innen, deren Job es ist, solche Schwachstellen zu finden und zu dokumentieren.

Ein Meister dieses Jobs ist Jason E. Street, der auf mehreren DevCon-Konferenzen sehr unterhaltsame Talks gegeben hat, die diese Strategien schön zeigen (siehe Link)

Das ebenfalls hier verlinkte Video von Max Fosh zeigt, dass sogar die sogenannten Security-Expert_innen wirklich anfällig für solche Angriffe sind – also dieselben, die gerne geringschätzung sagen, Menschen wären das schwächste Glied in der Sicherheitskette, und damit alle ausser sich selbst meinen.

Foto: ›Social Engineering: The one and only Eric Corley works the phones. The founder of 2600 magazine performed some live, unrehearsed social engineering: obtaining phone numbers, electric meter and basement access, and other information from McDonald's franchises in Queens.During this session in years past, he's gotten Taco Bell to turn off all of their registers for 5 minutes, and KMart to patch him through to the store-wide PA system ('Attention Customers: Everything in Aisle 6 is now Free!')‹

- Quellen & weitere Links

- Devcon

- DefCon 15 - T112 - No-Tech Hacking

- I Broke Into The International Security Convention

›People often represent the weakest link in the security chain and are chronically responsible for the failure of security systems.‹ (Bruce Schneier)

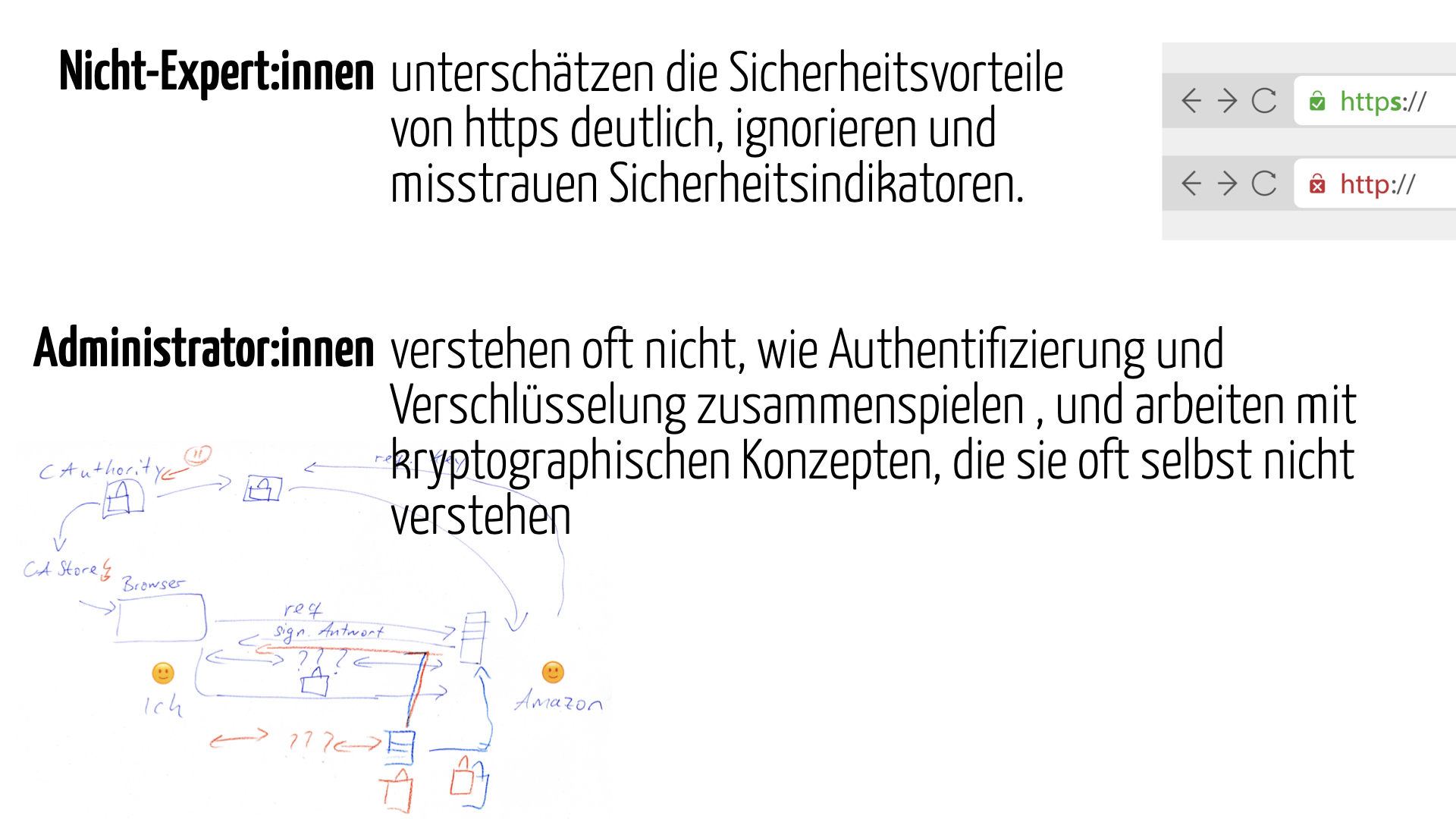

Solche Aussagen werden ja oft in dem Sinn formuliert, dass die ›End-Benutzer_innen‹ einfach nicht ausreichend technisches Verständnis haben und damit in vielen Fällen die eigentliche Verantwortung für Security-Probleme tragen.

In den gezeigten Beispielen ist es aber genauso der Fall, dass die Administrator_innen Verantwortung tragen (Tausch der verfärbten Zehnertastatur oder regelmäßige Änderung des PINs), ebenso wie die, von denen die Geräte gestaltet bzw. gebaut werden.

Solche Situationen erfordern eine ständige Beschäftigung mit der Sicherheit, denn jede Maßnahme, die Skimming erschweren soll, wird irgendwann kompromittiert und erfolgreich umgangen.

Das ist für mich eine weitere der grundlegenden Aussagen dieses Kapitels: es gibt keine perfekte Security. Systeme sicher zu halten ist ständige Arbeit. *

Die Sichtweise, dass Menschen das schwächste Glied in der Kette sind, wenn es um Security geht, wird andererseits durch zwei wissenschaftliche Arbeiten gestützt, die im Umfeld der TU Wien entstanden sind. Konkret geht es im diesen Publikationen darum, wie gut Systemadministrator_innen im Bereich Security verstehen, was sie denn eigentlich machen.

- Quellen & weitere Links

- On the Usability of Deploying HTTPS

- If HTTPS Were Secure, I Wouldn’t Need 2FA

Die Studien kommen zu dem Schluss, dass hier nicht nur Wissenslücken vorhanden sind, durch die Security in vielen Fällen beeinträchtigt wird, sondern auch, dass viele Produkte, mit denen sichere Systeme umgesetzt werden sollen, grundlegende Usability-Probleme haben, wodurch wiederum die Security kompromitiiert wird.

›The Heartbleed Bug is a serious vulnerability in the popular OpenSSL cryptographic software library. […] The Heartbleed Bug allows anyone on the Internet to read the memory of the systems protected by the vulnerable versions of the OpenSSL software.‹

Fixed OpenSSL has been released and now it has to be deployed.‹

Dieses ›Now it has to be deployed‹ sollte sich als schwieriger herausstellen, als man erst mal meinen mag…

- Quellen & weitere Links

- Heartbleed Bug

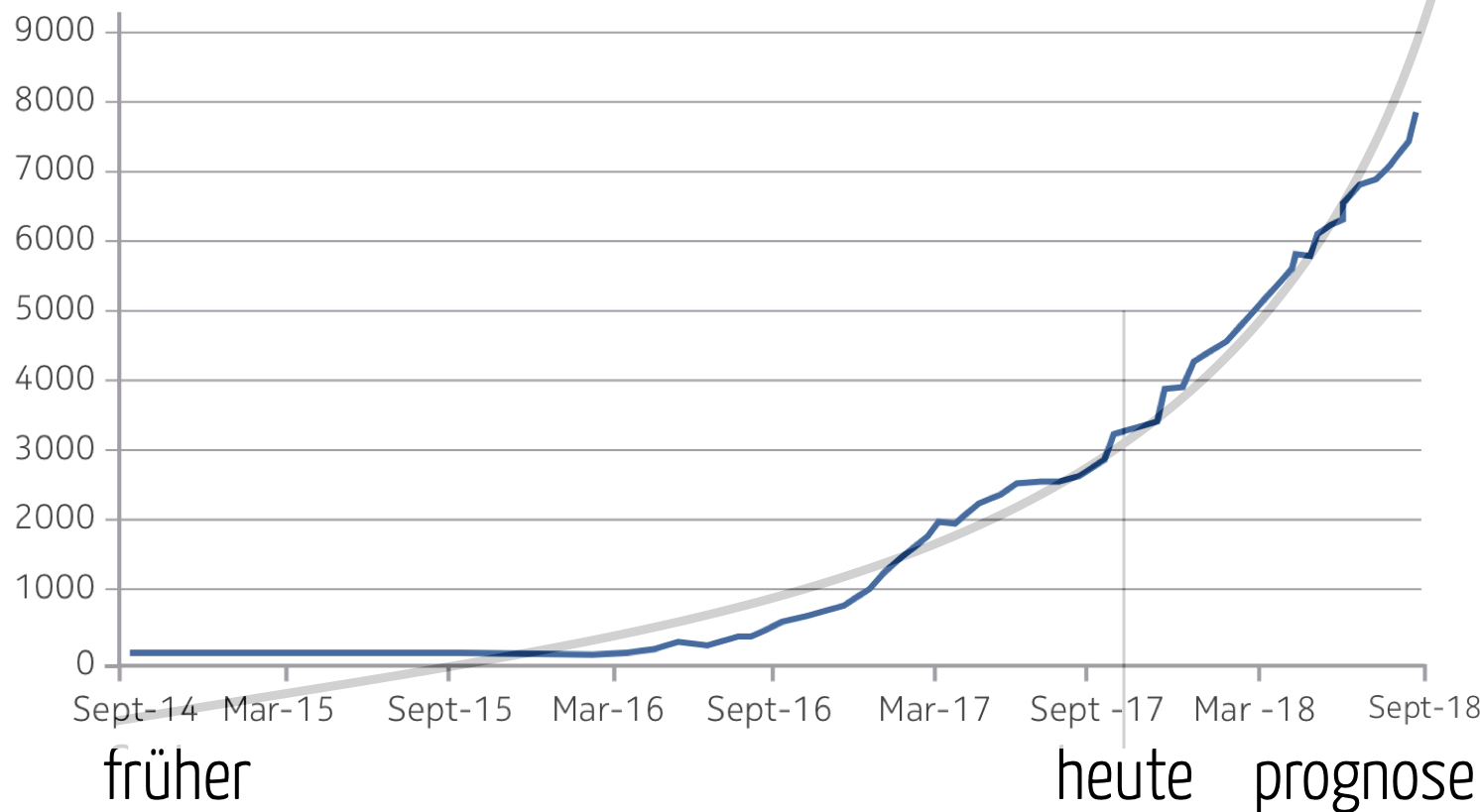

Während das Problem technisch sehr schnell behoben war, dauerte es bzgl. der Umsetzung dieses Fixes auf allen möglichen Servern leider recht lange. Ein Jahr (!) nach dem Aufdecken von Heartbleed war sogar in Deutschland nicht einmal die Hälfte der Server gegen solche Angriffe abgesichert.

Noch zwei Jahre später. Hier wird deutlich sichtbar, wie lausig Sicherheits-Management (oft genug) ist! Das sind meist Informatiker_innen, die das machen - oder?

2022 habe ich noch einmal versucht, aktuelle Daten zu finden; die letzte Information war rund um 90.000, aber seitdem hat es eine weitere OpenSSL vulnerability gegeben, die offenbar dazu geführt hat, dass weitere Systeme gepatcht wurden.

- Quellen & weitere Links

- Hearts Continue to Bleed - Research Report

Meltdown und Spectre

Diese beiden Schwachstellen wurden beide erst kürzlich (Okt/Nov 2024) gepatcht. Insofern ist es inzwischen kein echter Zero-Day, sondern einer, der bis zu diesem Patch ein Zero-Day war. Entdeckt wurde er gestern, wie lange davor er aktiv war, ist unbekannt.

Die Wichtigkeit von Zero-days sollte nicht überbewertet werden: die wesentlichste Quelle von Verletzlichkeit im Internet sind nicht Zero-day exploits, sondern die Millionen Systeme mit veralteter Software, schlechter Sicherheit und ungeschulten Nutzer/innen. Das scheint sich allerdings langsam zu ändern, wie dieses Beispiel zeigt; Cybercrime wird schneller, nicht zuletzt deswegen, weil mehr Geld zur Verfügung steht. s.u.

Mit diesem Beispiel kann man auch gut die Formel Verletzlichkeit = Schadenswahrscheinlichkeit Schadenshöhe illustrieren: Nachdem die Schadenshöhe sich durch aktuelle gesetzliche Regelungen wie DSGVO gewaltig erhöht hat, muss man jetzt eher daran arbeiten, die Schadenswahrscheinlichkeit zu senken.

Gerade hier wird klar, wie wichtig es ist, immer alle Software auf aktuellem Stand zu haben - trotz des Risiko des Ausfalls oder von Inkompatibilitäten, die in einzelnen Fällen vorkommen können. Das Risiko, einem der sich immer schneller verbreitenden Angriffe zum Opfer zu fallen, ist zwar nicht viel höher, der Schaden aber bedeutend größer.

Nicht zuletzt deswegen startet in solchen Fällen heute oft ein ›Race to exploit‹, bei dem Malicious Hacker_innen versuchen, diesen Zero-day möglichst schnell zu ›weaponizen‹.

- Quellen & weitere Links

- RomCom Exploits Zero-Day Firefox and Windows Flaws in Sophisticated Cyberattacks

Trotzdem sind Millionen Systeme mit veralteter Software, schlechter Sicherheit und ungeschulten Nutzer/innen nach wie vor das einfachere und lukrativere Thema

In einem Artikel von 2007 wird der Chef-Security-Verantwortliche von Sony in folgendem Kontext zitiert:

The cost to harden the legacy database against a possible intrusion could come to $10 million, he says. The cost to notify customers in case of a breach might be $1 million. With those figures, [...] it’s a valid business decision to accept the risk of a security breach. I will not invest $10 million to avoid a possible $1 million loss, he suggests.

Inzwischen sind die zu erwartenden Kosten für solche Probleme allerdings astronomisch gewachsen. Neben den Kosten für den eigentlichen Schaden kommen Strafen durch neuere Gesetze wie die DSGVO dazu, eventuelle Klagen auf Schäden durch publik-gewordene Daten, und die PR-Abteilungen reagieren inzwischen auch sehr empfindlich auf den Image-Verlust, weil Vertrauen am Technologiemarkt eine eigene Währung geworden ist.

- Quellen & weitere Links

- Your Guide To Good-Enough Compliance

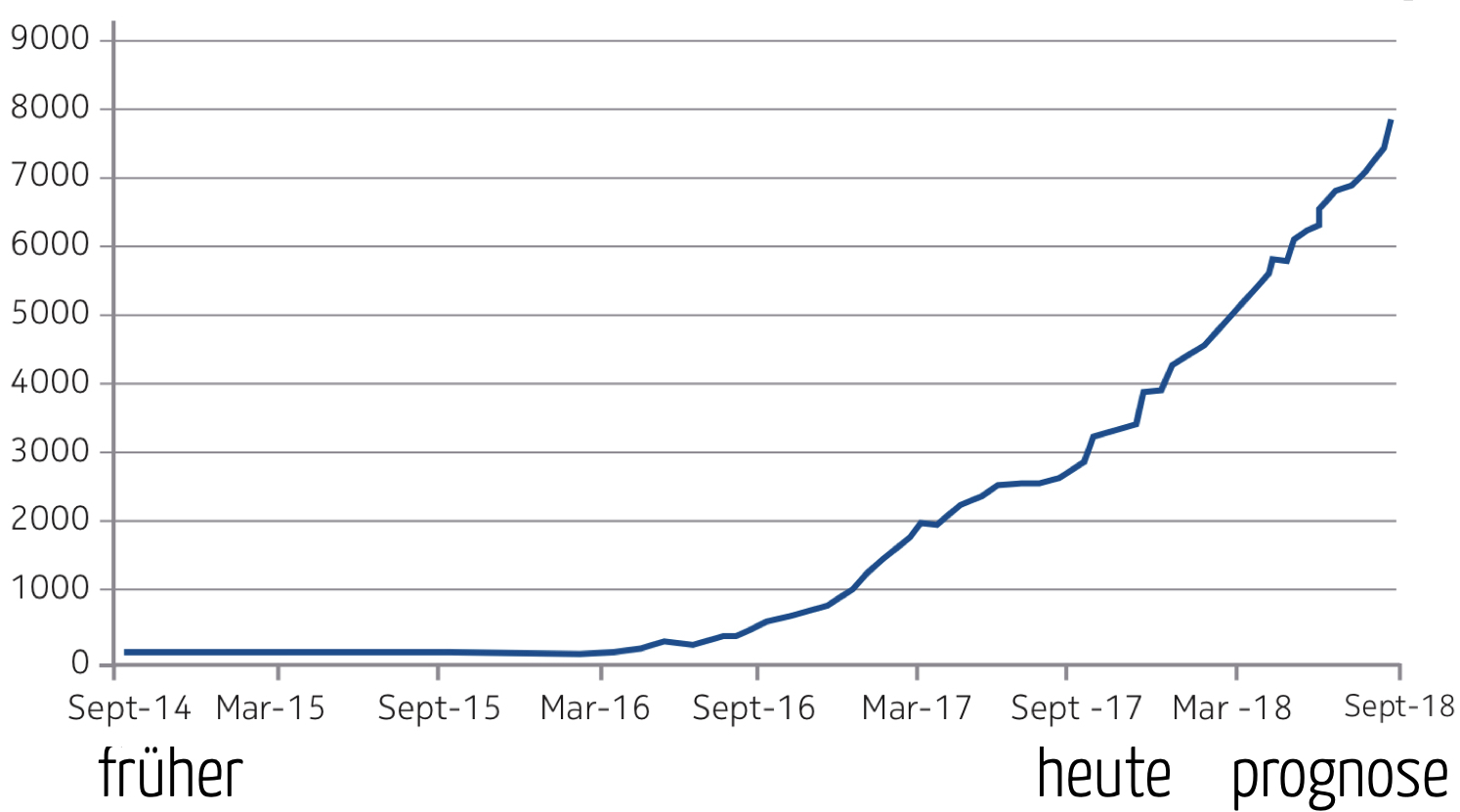

Leider gibts keine einheitlichen Begriffe. Ganz klar hingegen ist der Trend der letzten Jahre: stark steigend. Malware wird mehr.

Bei dieser Grafik, die irgendeine der Maleware-Dynamiken beschreibt, ist es ehrlich egal, woher sie kommt - sie steht stellvertretend für alle Trends. Damit müssen wir leben, und die offene Technologie des Internets tut wenig dazu, dass es besser werden kann.

- Quellen & weitere Links

- Google Shares Interesting Malware Stats

Malware wird mehr, und damit werden auch Angriffe immer häufiger. Die wachsende Komplexität von informatisch-technischer Systeme - eigentlich ist ja inzwischen fast überall ein Computer drin - schafft immer mehr Angriffsflächen; die Zahl von Code-Zeilen in jeder beliebigen Technologie ist tendenziell am wachsen (Windows: 50 Millionen Codezeilen), und damit auch die Zahl der Fehler. Jeder Fehler ist potentiell auch eine Verletzlichkeit. Wir haben zwar gelernt, auf Security by Design mehr Wert zu legen - siehe verlinktes Memo von Bill Gates - was nichts daran ändert, dass viele Trends gegen Security arbeiten.

- Quellen & weitere Links

- Memo from Bill Gates

Eine der indikatoren für diese Probleme ist Internet background radiation (IBR).

IBR ist ein Begriff, der ›non-produktive Traffic‹ zusammenfasst, also zb. Pakete, die an nicht genutzte Adressen geschickt werden (zB. wegen Konfigurationsfehler), oder auch Portscans, die einfach der Reihe nach IP-Adressen nach offenen Ports (für Angriffe) abfragen. aber auch ›Geister‹ und Gerüchte (beispielsweise ein fake file sharing server) sorgen für solchen Traffic.

In der Grafik deutlich zu sehen: 2006 und 2010 hat IBR stetig zugenommen. In dieser Grafik ist zu beachten, dass die vertikale Skala logarithmisch ist.

Das Internet-Wachstum pro jahr liegt in der Gegend von 50%, das IBR-Wachstum ist im beobachteten Zeitraum pro Jahr eher in der Gegend einer verdoppelung, also 100% Zuwachs!

- Quellen & weitere Links

- Internet Background Radiation Revisited

lt Mark Ward/BBC wurden 2010 pro Sekunde rund 5.5 Gigabits IBR-noise erzeugt (!)

The gross features of this new breed of traffic are that it is complex in structure, highly automated, frequently malicious, potentially adversarial, and mutates at a rapid pace. […] Unlike benign traffic […] the mix of background radiation sometimes changes on a nearly-daily basis.

Leider gibt es zu diesem Thema seit den beiden ursprünglichen Papers keine weiteren zuverlässigen Daten.

- Quellen & weitere Links

- Characteristics of Internet Background Radiation

The noise is getting louder. […] You are constantly being scanned. Do not just sit and ignore the noise, it might become dangerous all of a sudden.

Einer der Gründe für IBR ist die Tatsache, dass soviel alte Technologie mit dem Internet verbunden ist. Das hängt zum einen damit zusammen, dass viele Menschen mit den Update-Zyklen überfordert sind, die notwendig sind, weil wir eigentlich nicht wissen, was wir machen. Ein wesentlicher Teil davon ist, dass Hersteller für Schäden lange Zeit nicht gehaftet haben, und großteils noch immer nicht haften!

Zum anderen hängt das damit zusammen, dass es viel zu wenig Updates für Technologien gibt. Für Computer ändert sich das gerade – die EU beginnt gerade vorzuschreiben, wie lange es Updates für Computer, Handies etc. geben muss. Auch wenn der Fokus dieser Regelung eigentlich Nachhaltigkeit ist, hat das für die Security ausschließlich positive Auswirkungen.

Aber nachdem immer mehr Geräte mit dem Internet verbunden werden – Stichwort Internet of Things – werden diese Regulierungen immer der Wirklichkeit nachlaufen. Da kommen wir später nochmal darauf zurück.

- Quellen & weitere Links

- Archive.org-Snapshot des Artikels »Spam Echo«

›hackers make money by using large groupings of hacked home computers -- or bots -- as massive install bases for spyware and adware, gleaning a commission for each piece of spyware planted on the infected computers.‹

Einer der Gründe für die wachsende ›Internet Background Radiation‹ ist, dass Malware sich inzwischen zum Business-model entwickelt hat.

Zum Begriff des ›Hackers‹ empfehle ein Stück des Podcast TWIT, das am 28.11.2021 aufgenommen wurde. Die Diskussion dreht sich um den Begriff ›Hacker‹, und beginnt ab ca. 53:33

- Quellen & weitere Links

- This Week in Tech 851

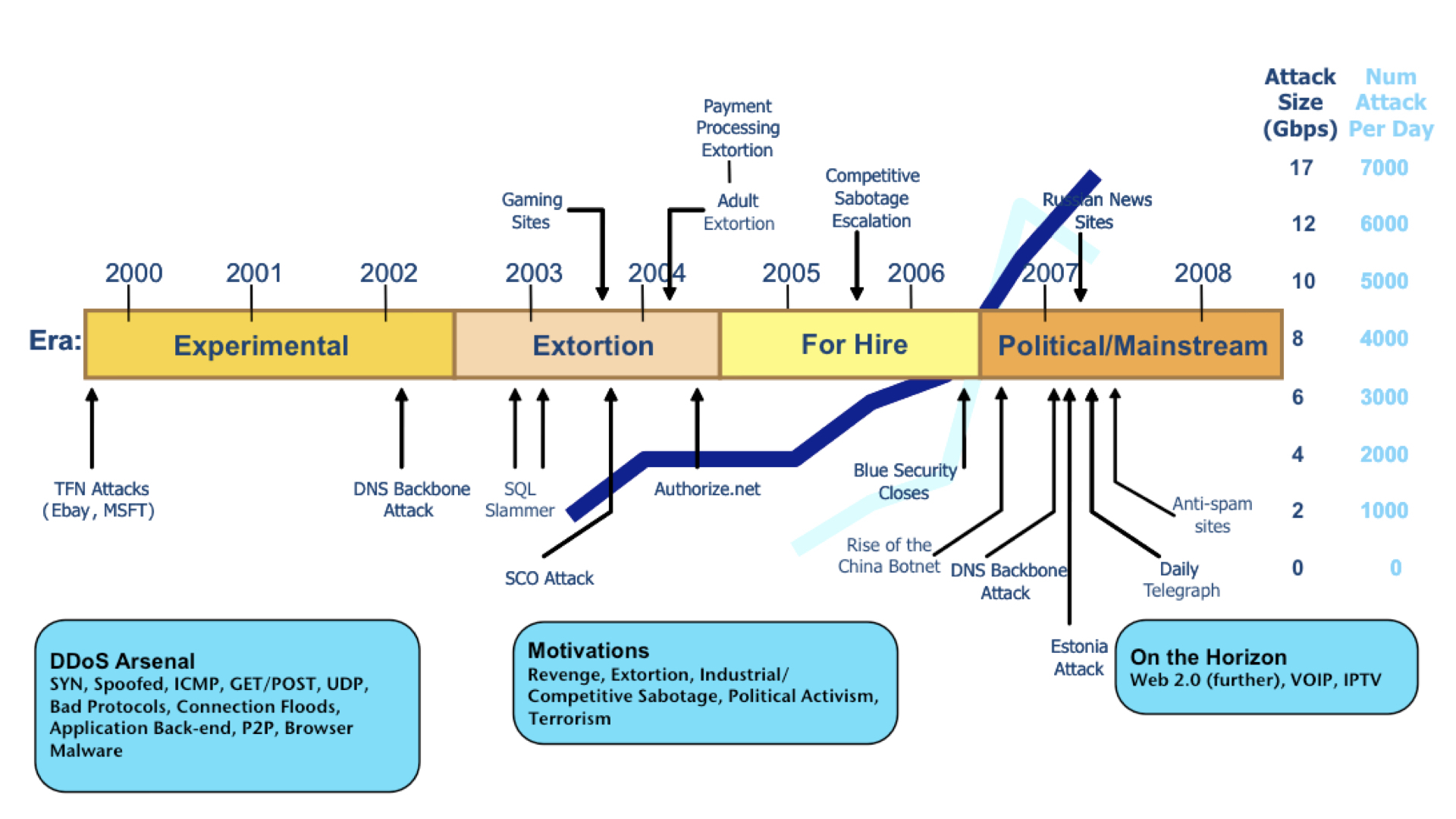

Vor etwa 15 Jahren ist diese Timeline von DDoS-Angriffen entstanden. Es war zu beobachten, dass sich die Motivation für DDoS-Angriffe stetig verändert hat: ging es zu Beginn noch darum, auszuprobieren und zu schauen, was so alles geht – solche Angriffe zeichneten sich dadurch aus, dass unklar ist, warum sie passieren – änderten sich die Motive langsam zu Erpressung und später zu politischen Hintergründen. Mehr Information dazu siehe im untenstehenden Video zu DDoS.

- Quellen & weitere Links

- Denial-of-service attacks get easier to set up

- 6 Hacker Hat Colours Explained

Criminal Thinking Teil

Die Entwicklung kann etwa so fortgesetzt werden:

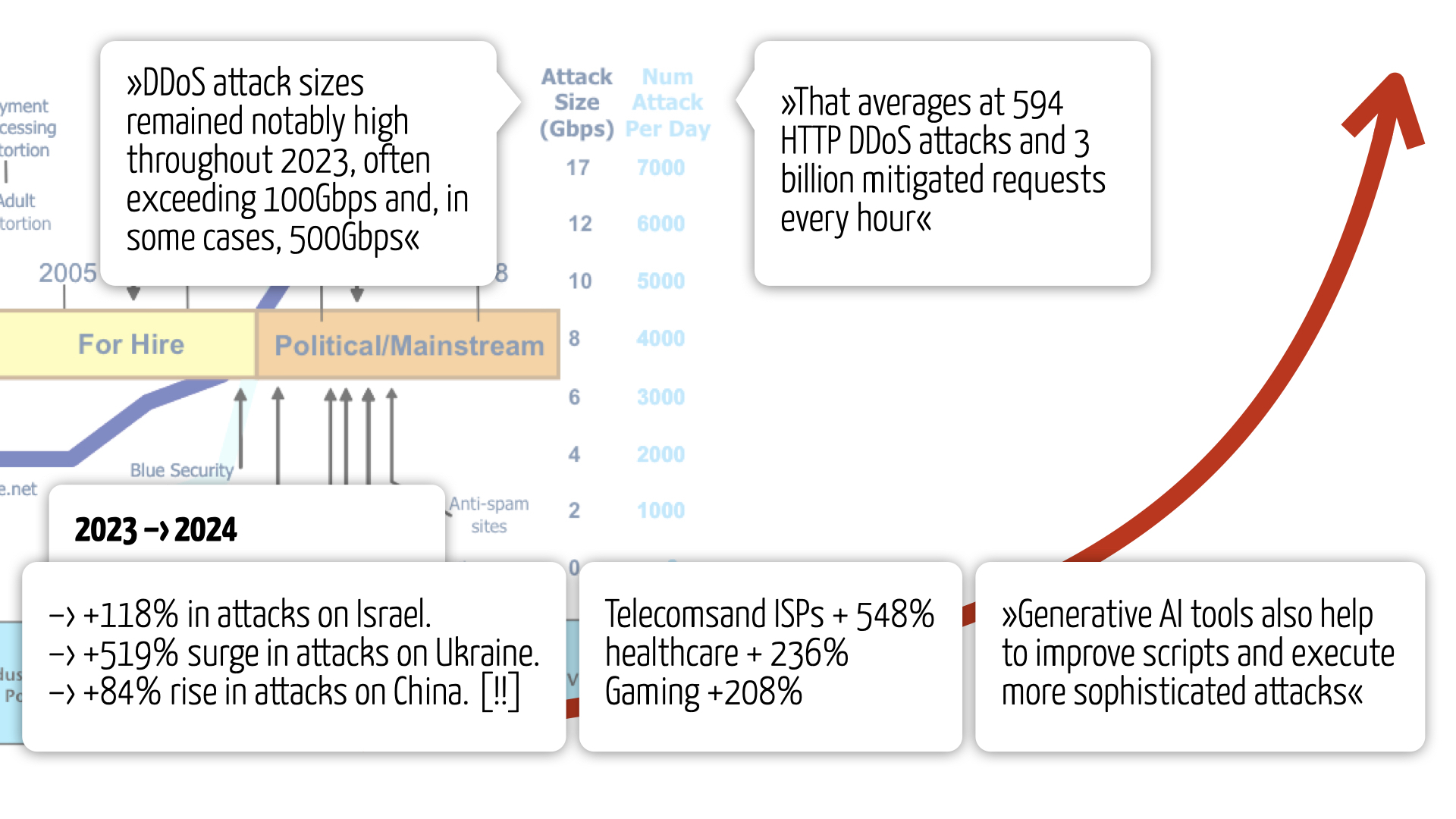

: : Die Größenordnung von DDoS-Attacken hat sich seit 2008 etwa ver-30-facht

: : Die Zahl der Attacken wird nicht mehr pro Tag, sondern pro Stunde gemessen. Die Zahlen hier sind nur von einem der vielen Serviceleister, die bei DDoS-Angriffen helfen.

: : Die Angriffe sind wohl oft politisch motiviert; ich würde auch die Angriffe gegen Games-Firmen also politisch motiviert einordnen – es ist zu vermuten, dass diese Angriffe auf gesellschaftspolitische Meinungsverschiedenheiten zurückgehen, auch wenn ich das im Moment nicht belegen kann.

: : Schließlich brauchen DDoS-Attacken nur noch einen Bruchteil der Ressourcen als noch vor wenigen Jahren (50.000 Bots vs. 1.000.000 Bots). Das geht zumindest zum Teil darauf zurück, dass generative AI dabei hilft, effektivere und komplexere Attacken zu fahren.

Inzwischen gibt es hier ein Wechselspiel: nicht nur, dass AI aktiv bei der Ausnutzung von Schwachstellen hilft, es hilft auch passiv dadurch, dass Code mit Sicherheitsschwachsstellen generiert wird.

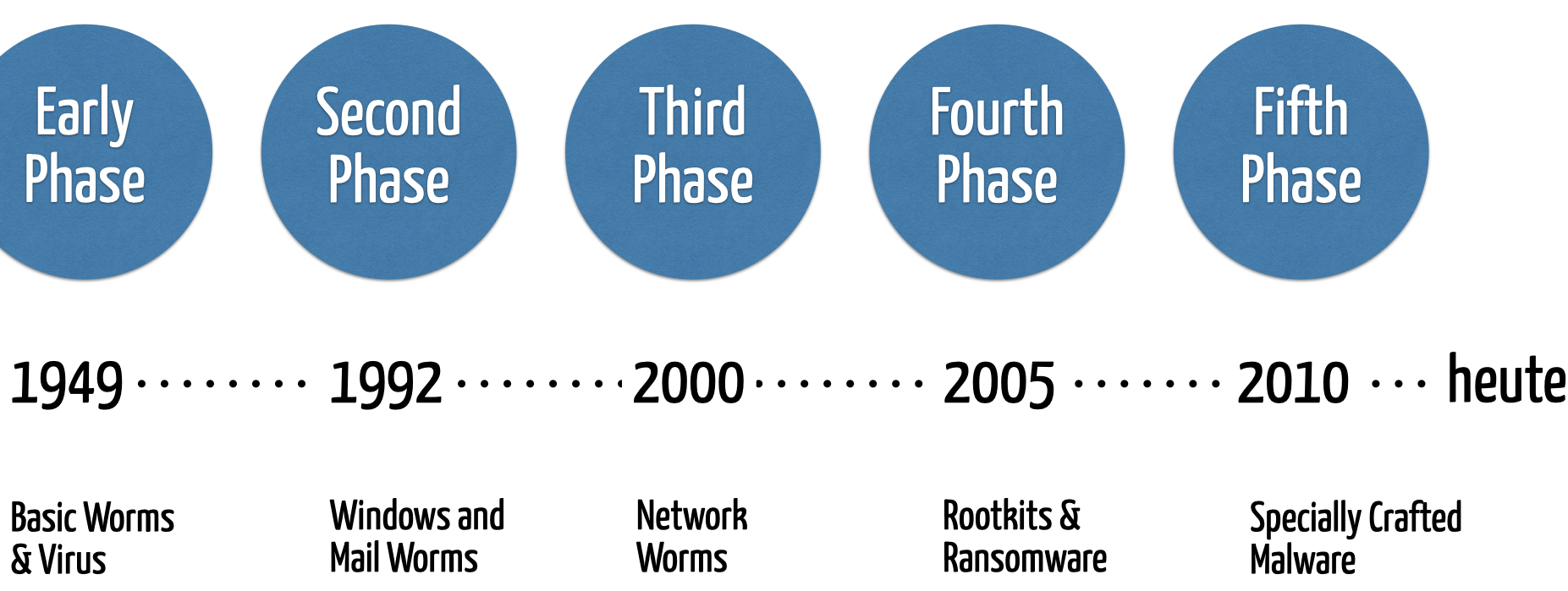

‹›Over the last two years, we have witnessed a change in the malware dynamic. This change has been brought about by developments in the motivation of malware authors: before, they were interested in becoming famous. Now, their motivation is purely financial: hackers are becoming more professional.‹

Man könnte auch sagen: die Differenzierung der Hutfarben von Hacker_innen hat sich in den letzten 20 Jahren erst entwickelt. Am Anfang waren alle (innerlich) White Hats oder Gray Hats, und erst mit der Zeit haben sich die anderen Motive entwickelt.

Nachdem Hacken aber zunehmend ein kriminelles Business-Modell ist, kommt jüngst ein weiterer Aspekt dazu: im Sinne dieses ›Change in Malware Dynamic‹ - passiert es heute, dass Security Researcher, die Cybercrime untersuchen, teilweise direkte Drohungen von Kriminellen erhalten - so geschehen hier an der TU Wien, im Rahmen von Diplomarbeiten über Onlinemärkte für Malware.

- Quellen & weitere Links

- The malware dynamic has changed- Malware Today - Malware Radar

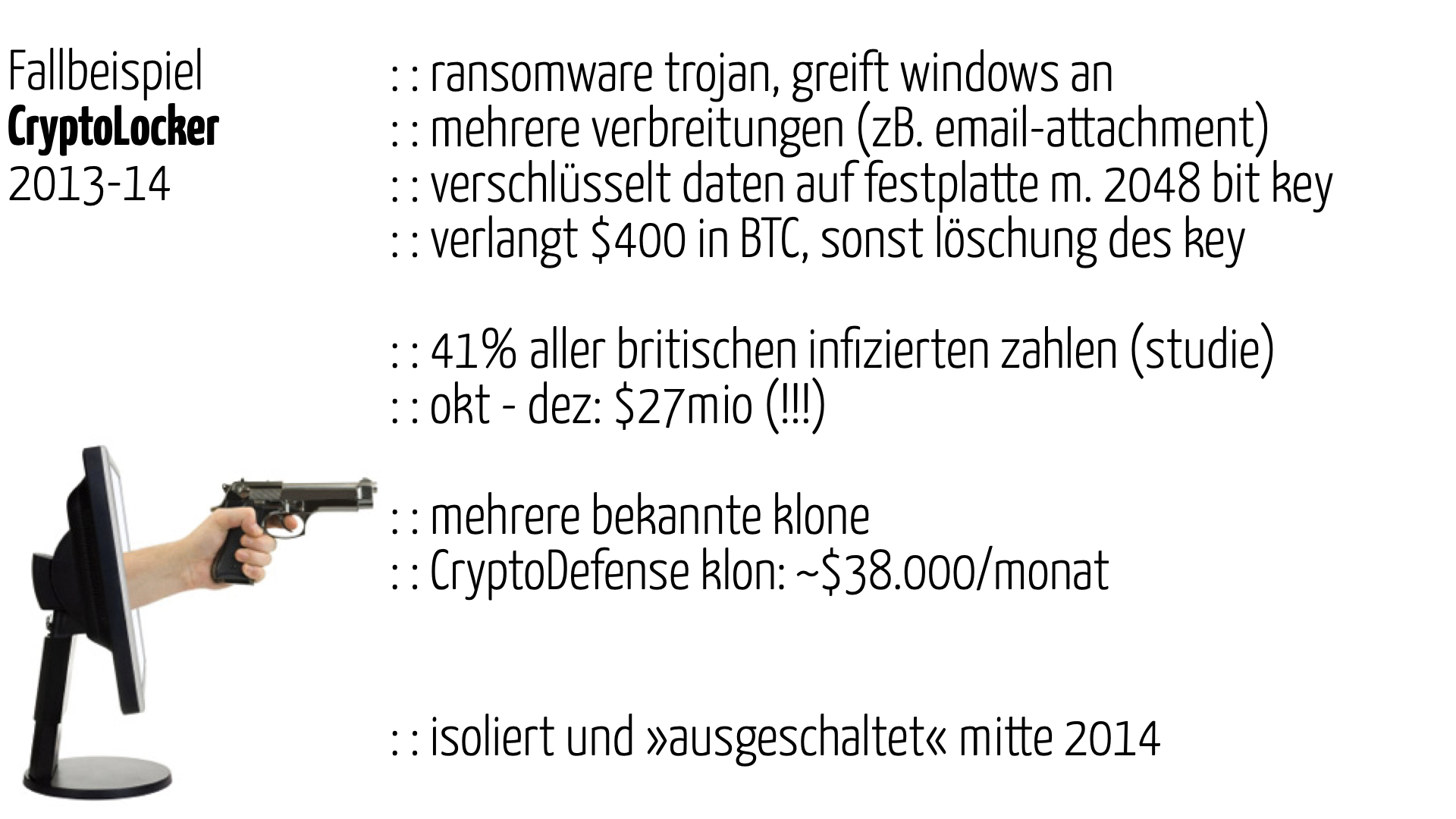

In gewisser Weise der ›Startschuss‹ zu dieser Entwicklung war das aufkommen von Ransomware: Schadsoftware, die Daten auf dem befallenen Rechner verschlüsselt und nur gegen Zahlung eines Geldbetrags wieder entschlüsselt.

Hier entsteht eine kriminelle Mafia mit fast unbegrenzten Ressourcen, die diese Mittel dazu verwenden, um (a) noch reicher zu werden und (b) unantastbar zu werden.

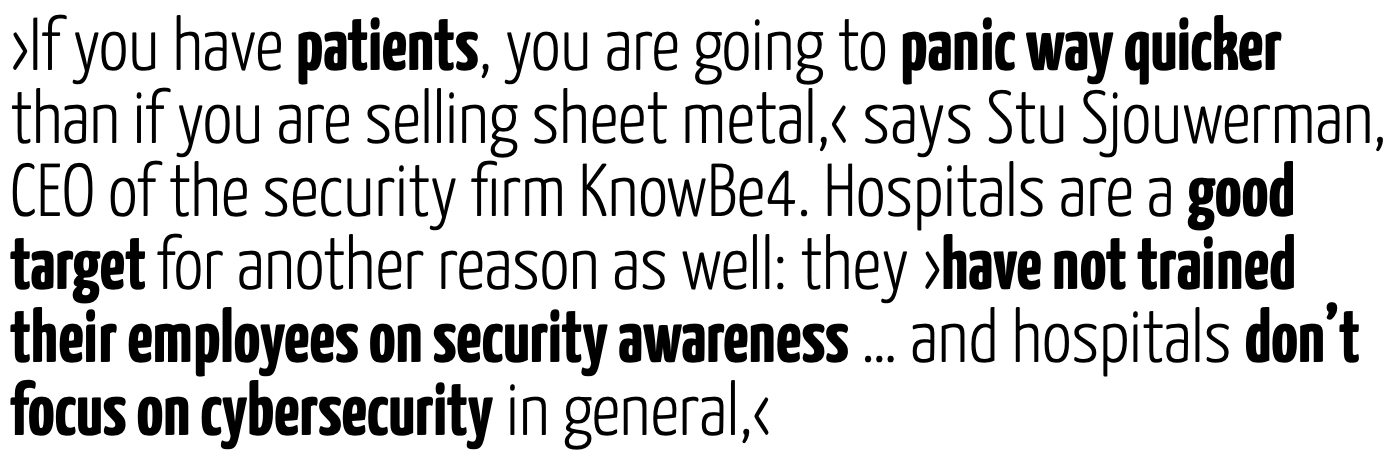

Um 2016 herum wurden mit solchen Angriffen vor allem Spitäler/Krankenhäuser angegriffen, die leichte Beute waren.

Davon ist auch Europa nicht verschont geblieben, zumindest ein Fall in Deutschland ist hier dokumentiert:

› Ein Computervirus hat die IT des Lukaskrankenhauses in Neuss infiziert. Patientendaten sollen dank Backup in Sicherheit sein. Zwei weitere Kliniken sollen auch befallen sein.‹

›… Das Krankenhaus ist derzeit nur eingeschränkt funktionsfähig, weil viele Systeme heruntergefahren wurden. […]‹

‹Der Schaden soll sich in Grenzen halten, da das Krankenhaus über ein zeitnahes Backup verfügt, […]

Das ist der Grund, warum Krankenhäuser sich für diese art von Angriffen geradezu angeboten haben.

Randmbemerkung: hier zeigt sich meiner Meinung nach sehr deutlich, wie schädlich langfristig der Versuch ist, öffentliche Infrastruktur mit minimalen Kosten zu betreiben.

- Quellen & weitere Links

- Why Hospitals Are the Perfect Targets for Ransomware

2019 wurden auch schon öffentliche Verwaltungen zum Teil mit großem Erfolg angegriffen, wie im hier verlinkten Artikel von Forbes dokumentiert.

›According to her last update on Sunday, a slew of services remain impacted including the police department, emergency medical services, the courts, sanitation, the tax office, health department and neighborhood engagement office‹ (Infosecurity Magazine)

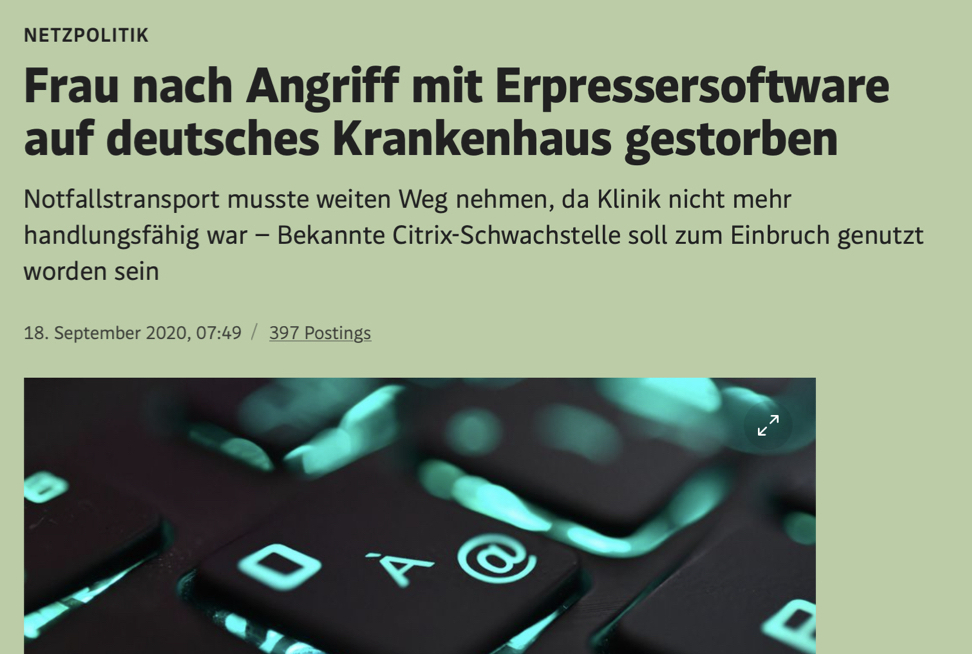

Ein Fall aus 2020, wo eine Schadsoftware-Angriff dazu beigetragen hat (aber vermutlich nicht alleine dafür verantwortlich war), dass eine Notfallpatientin gestorben ist.

- Quellen & weitere Links

- Frau nach Angriff mit Erpressersoftware auf deutsches Krankenhaus gestorben

›Das gestiegene Sicherheitsbewusstsein führt dazu, dass Nutzer in Scharen ihre Anti-Virus-Lösung aktualisieren oder erstmals überhaupt eine installieren. […]‹

›Aus Furcht vor Wannacry versuchen derzeit etwa einige Smartphone-Nutzer, ihr Gerät vor dem Erpresser-Schadprogramm zu schützen […] Hierzu laden sie sich im offiziellen Google-Play-Store Apps herunter, die genau diesen Schutz versprechen.‹

›[…]Wannacry nutzte spezifisch Schwachstellen im Betriebssystem Windows aus. […]Es überrascht daher auch nicht, dass die sogenannten Wannacry-Schutz-Apps gemäss McAfee allesamt Malware sind.‹

Eine traurige Folge war, dass die inkompetente Darstellung ebenso wie die ungeschulte Rezeption dieser Vorfälle in der Presse dazu führte, dass Menschen unbrauchbare Schutzmaßnahmen ergreifen wollten. Auch hier waren Malware-Autor_innen sofort bereit, entsprechende Angebote zu erstellen…

- Quellen & weitere Links

- Woche 22: Die Angst vor Malware führt zu Malware

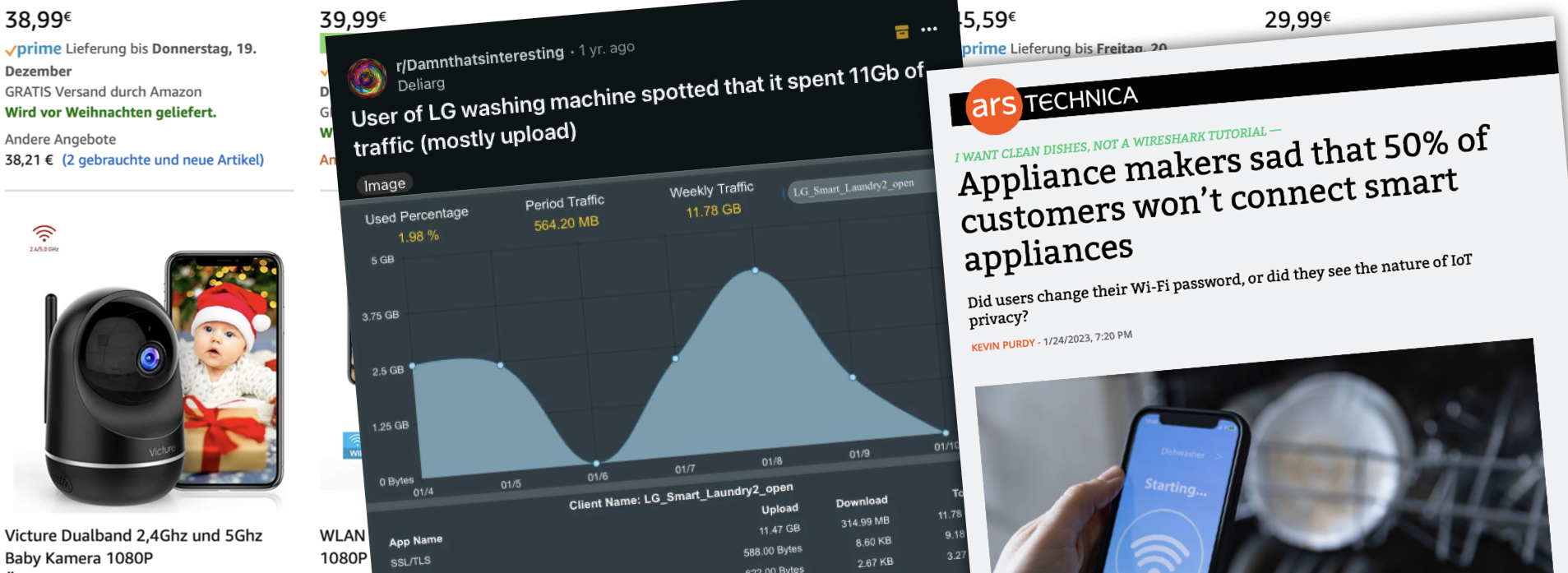

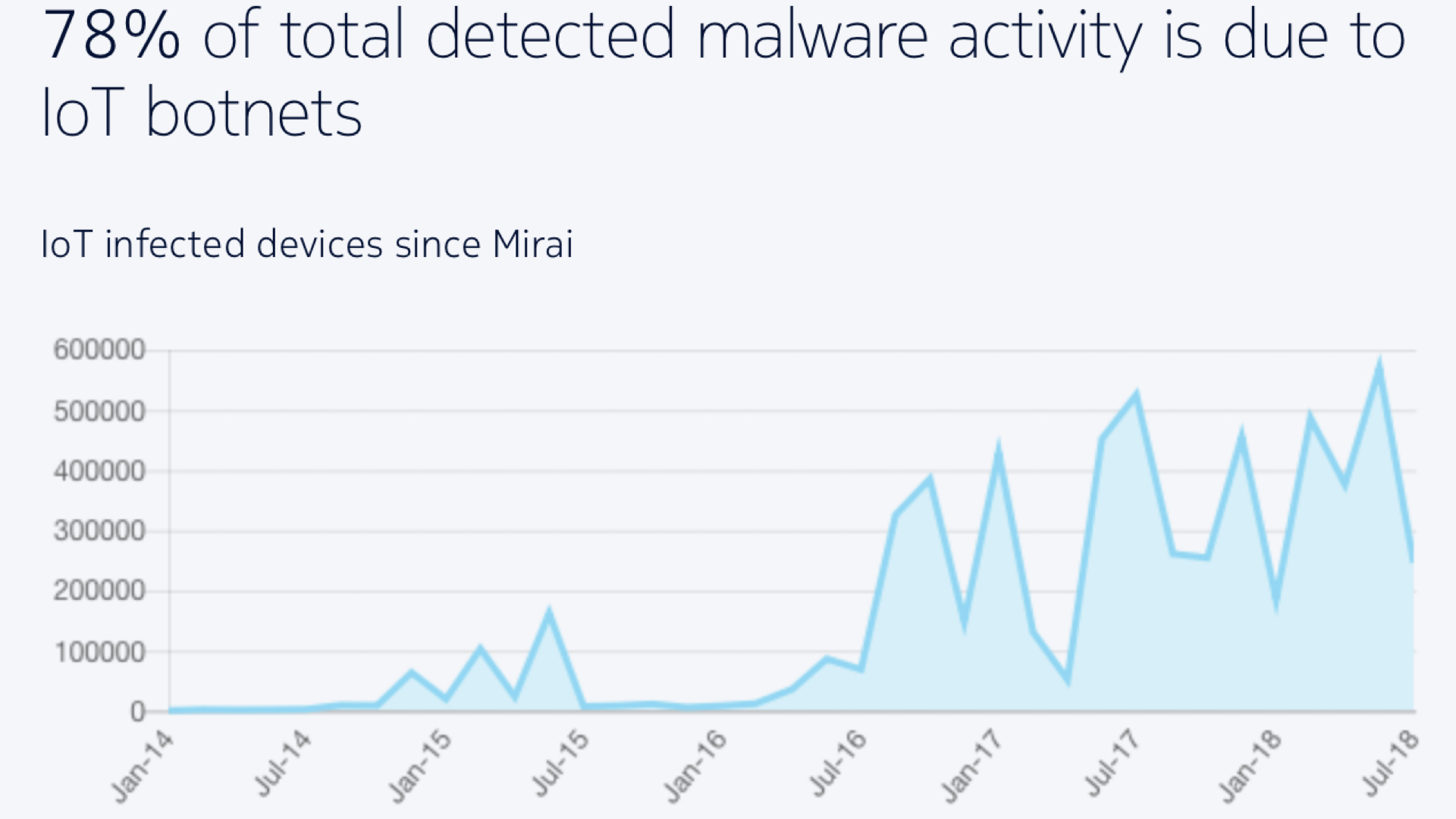

Der aktuelle Trend im Bereich Malware ist jedoch IoT-Malware.

Internet-of-things Devices sind im Falle von Vulnerabilities wesentlich gefährdeter als die always-on-remote-managed-devices Google home oder Amazon echo, weil die Geräte großer Hersteller üblicherweise gewartet werden und Updates erhalten. Das gilt für billige IoT-Devices normalerweise nicht.

›The Mirai botnet attacks last year [2016] demonstrated how thousands of unsecured IoT devices could easily be hijacked to launch crippling DDoS attacks. As the number and types of IoT devices continue to proliferate, the risks will only increase. […]‹

›The industry needs to rethink IoT deployment strategies and invent new ways to protect these devices from abuse going forward. These devices must be securely configured, securely managed and monitored‹

Hier sieht man, was mit solchen Devices dann passiert; und weil es für viele IoT-devices keine Updates gibt, wird sich das eventuell nie ändern.

Mirai ist übrigens u.a. für einen ganz elenden Angriff auf die DNS-infrastruktur verantwortlich (siehe zweiter Link)

›[…] the problem is getting worse, thanks to a flood of cheap webcams, digital video recorders, and other gadgets in the Internet of things. Because these devices typically have little or no security, hackers can take them over with little effort. And that makes it easier than ever to build huge botnets that take down much more than one site at a time.‹

Und weil diese Dinge immer einfacher herzustellen sind und immer billiger verkauft werden, wird dieses Problem wiederum einfach immer größer werden. Eine Chance, wie wir das in den Griff bekommen könnten: wir regeln gesetzlich, dass Technologie mit Update-versprechen kommen muss, für die gesamte Lebensdauer. Für diese (und ähnliche) Diskussionen siehe Kapitel ›Policy thinking‹.

- Quellen & weitere Links

- Botnets of Things

Die meisten dieser Billig-Kameras (vermutlich alle) bekommen nämlich niemals ein Software-Update, weil von den Herstellern niemals geplant war, eines herauszugegeben. Oft genug sind diese Firmen ›Eintagsfliegen‹, die schon wenige Jahre später nicht mehr existieren. Jede Schwachstelle, die da drin ist, wird damit niemals behoben. Damit sind sie das ideale Ziel für Angreifer.

Dazu kommt noch, dass solche Dinger meistens von Menschen gekauft und/oder verwendet werden, die von Security nichts verstehen – schon alleine deswegen, weil die meisten Menschen von Cybersecurity nichts verstehen.

Nicht nur deswegen, sondern vor allem wegen eines (durchaus berechtigten) Misstrauens erleben wir aber gleichzeitig, dass immer mehr Menschen ihre ›Smart Devices‹ nicht mit dem Internet verbinden. Geschichten über Fernseher, die zusätzliche Werbung zeigen, ermutigen noch dabei. Wie schon weiter oben gesagt: Vertrauen ist zu einer der wesentlichen Währungen im Rennen um ›User‹ geworden. Manche Firmen werben mit Privacy, andere mit

Relevantes Zitat:

Regular people — and, increasingly, legislators and regulators — have reasonably been made skeptical by recent transgressions against individuals’ privacy, calcification of corporate or individual biases into life-altering algorithms, constant threats that new tech erodes their ability to make a living, and beta testing unsecured or faulty connected devices or vehicles on an unsuspecting populace. Looking at the near future, with generative AI and virtual worlds being implemented faster than we can track, the trust problem is only getting worse.

Few things are harder to earn and easier to lose than trust

- Quellen & weitere Links

- Trust and technology: in tech we trust – for now

- Companies Need to Prove…

›…the camera is installed in a far corner, looking down on the children’s beds and dressers while they play. The hacker is heard playing the song Tiptoe Through the Tulips through the device’s speakers, and when one of the daughters, who is eight years old, stops and asks who’s there?, the hacker says, It’s Santa. It’s your best friend.‹

Das Problem ist schon soweit gewachsen, dass das FBI bereits die Menschen dazu aufruft, doch hier für mehr Sicherheit zu sorgen, um zu vermeiden, dass diese Devices (im konkreten im Kontext von Swatting-Angriffen) verwendet werden können, weil sie in private Wohnungen schauen und hören.

Kein Wunder also, dass heute die meiste Malware-Aktivität von solchen IoT-Botnets ausgeht!

Update 2023: › Number of IoT devices (bots) engaged in botnet-driven DDoS attacks rose from around 200,000 a year ago to approximately 1 million devices.‹

…und das wird nicht weniger werden!

Botnetze werden auch immer mehr von den zentralen Ressourcen unabhängig, die sie steuern. Aktuellere Botnetze haben eine Mesh-artige Struktur, sodass der Ausfall oder die Entfernung des zentralen Servers das Botnetz nicht mehr zum Erliegen bringt.

Stellen sie sich darauf ein, dass sie ihr gesamtes berufliches Leben hindurch mit Security-Problemen zu tun – und in den meisten Fällen zu kämpfen – haben werden! Security ist niemals fertig, sie bleibt ein Prozess des aktiven Kampfs gegen Eindringen und Missbrauch.

Im wesentlichen sind vier Faktoren dafür verantwortlich. Dazu gibt es ein eigenes kleines Video.

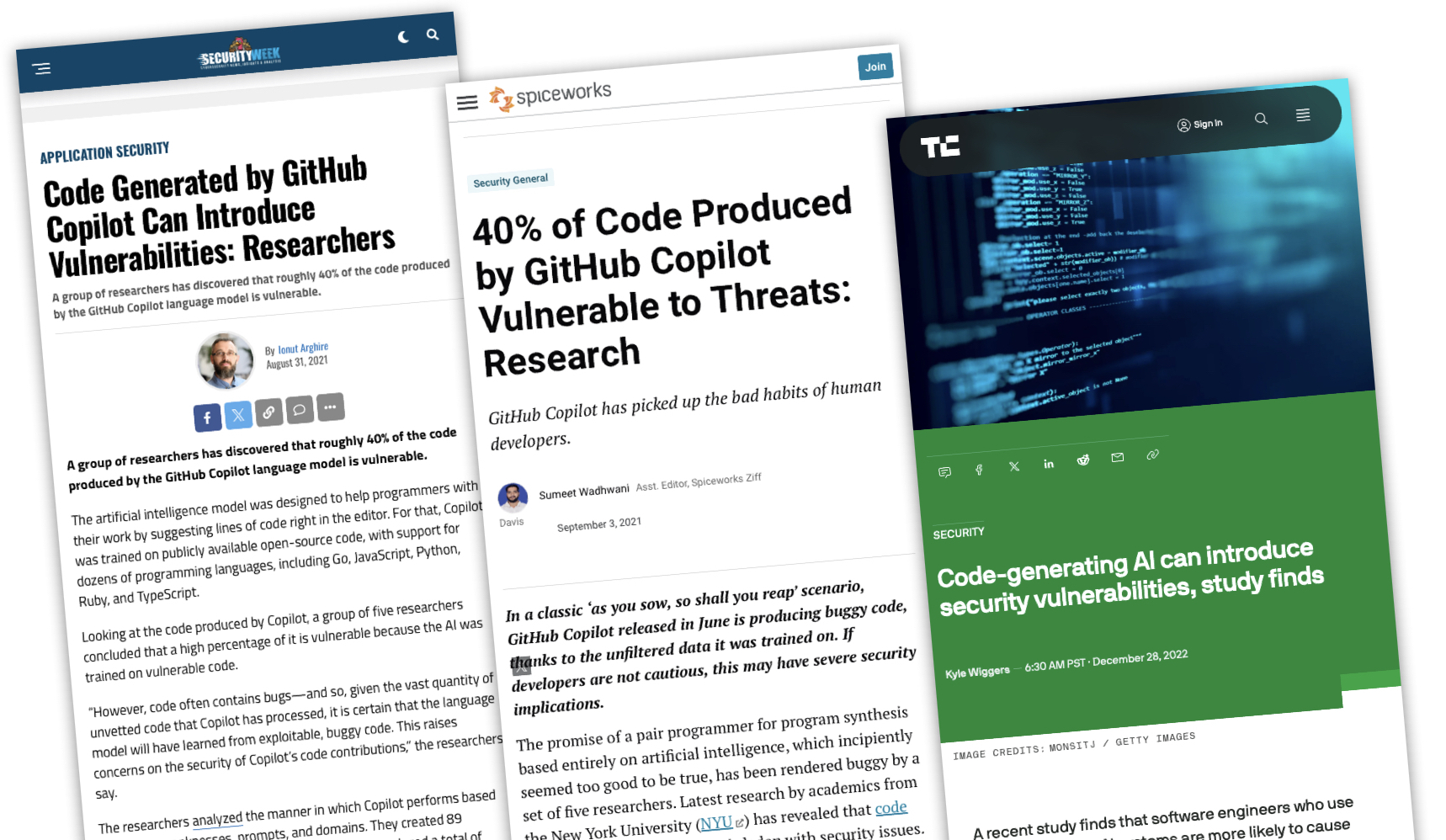

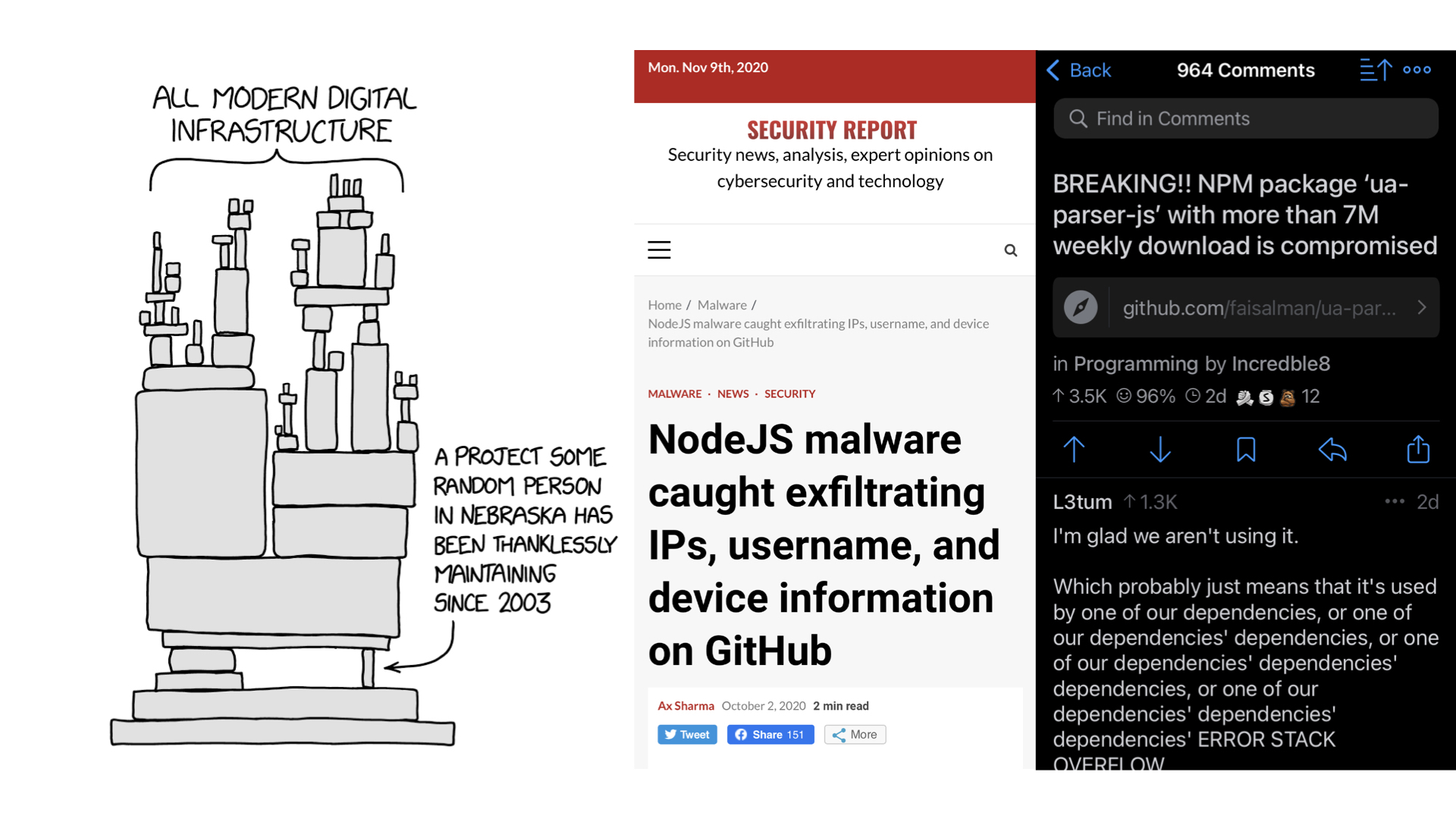

Ein fünfter Grund kommt seit 2021 dazu: weil mittels genAI generierter Code ungefähr die Statistik von Open Source Code in Bezug auf Security-Probleme spiegelt – die Systeme sind zu einem großen Teil mit Open Source Code trainiert worden – entsteht in ahnungsloser Selbstüberschätzung gerade sehr viel Software, die mit denselben 40% Wahrscheinlichkeit (siehe verlinkter Artikel) Sicherheitsprobleme haben wird. In zahllosen Firmen, wo die Policies entsprechendes Vorgehen nicht untersagen (können oder wollen), und vermutlich noch mehr für freie Dienstleister_innen, Berater_innen etc. wird ohne viel Zurückhaltung Software mit Hilfe von genAI-Systemen erzeugt, die mittelfristig riesige Probleme schaffen.

Criminal Thinking Teil

Wenn wir also davon reden, dass Menschen das schwächste Glied in der Kette von Security sind, dann ist das ähnlich wie wenn ein Autofahrer sagt »ich stecke im Stau« und nicht sieht, dass sein Verhalten für diesen Stau mitverantwortlich ist.*

Denn natürlich sind es immer Menschen. Menschen, die technische Systeme nutzen, von denen sie zuwenig verstehen; auch Menschen, die technische Systeme einrichten, von denen Sie zuwenig verstehen; Menschen, die technische Systeme verwirklichen - entwerfen und implementieren - die zuwenig von Security verstehen, oder einfach zuwenig darüber nachdenken.

Und genau dagegen soll das Kapitel ›Criminal Thinking‹ helfen.

Bruce Schneier hat vor vier Jahren angesichts dieser Entwicklung ein Buch geschrieben, wo er meint, dass der Begriff Cybersecurity inzwischen veraltet ist. Alles ist heute ein Computer, darum können wir das ›Cyber‹ droppen. Nahezu alle Security ist heute von der Sicherheit von Computersystemen abhängig. Und: wir haben damit Computer so sehr in den Mittelpunkt allen Tuns gestellt, dass Security-Probleme potentiell schlimmere Folgen haben als jemals zuvor.

In a short period of time, AI code completion tools have gained significant market penetration. In our survey of 537 software engineering and security team members and leaders, 96% of teams use AI coding tools, making them part of the software supply chain. Despite their high levels of adoption, AI coding tools consistently generate insecure code. Among respondents, over half said that AI coding tools commonly generate insecure code suggestions. At the same time, less than 10% of these organizations automate the majority of their security scanning. On top of that, 80% of developers bypass AI code security policies. To mitigate risks from AI coding tools and overreliance on AI, technology teams need to put in place security measures to handle the higher pace of code development, more fully automate security processes, and educate teams on using AI suggestions securely.

2023 AI CODE SECURITY REPORT

- Quellen & weitere Links

- Bruce Schneier: CLICK HERE TO KILL EVERYBODY

- Snyk’s 2023 AI-Generated Code Security Report

Ua-parser-js ist eine ›JavaScript library to detect Browser, Engine, OS, CPU, and Device type/model from User-Agent data with relatively small footprint‹.

In einer Diskussion auf TWiT wurde der Vorschlag gemacht, Cybersecurity ähnlich wie Hygiene Mitte des 19. Jhdt durch die Einrichtung entsprechender Zentren zum öffentlichen Thema zu machen. Solche Zentren wie das ECDC, das amerikanische CDC usw. würden sich zur Aufgabe machen, Cybersecurity systematisch zu untersuchen, aufzubereiten, und darauf aufbauend die Menschen zu informieren. Da wäre dann beispielsweise eine Warnung vor Billig-Kameras

Weitere Services eines solchen Zentrums könnten das Untersuchen mitgebrachter Geräte, das Ausstellen von Zertifikaten für neue Hardware, und das Anbieten von Schulungen für Security sein. Schließlich hätte so ein Zentrum eine zentrale Rolle dabei in der Gestaltung von Policies rund um Technologien – womit wir auch eine Brücke zum nächsten Kapitel gebaut haben: Policy Thinking.

- Quellen & weitere Links

- TWiT episode 648